Google melhora buscas e se une à Unicef em guerra contra Zika vírus

4 de março de 2016

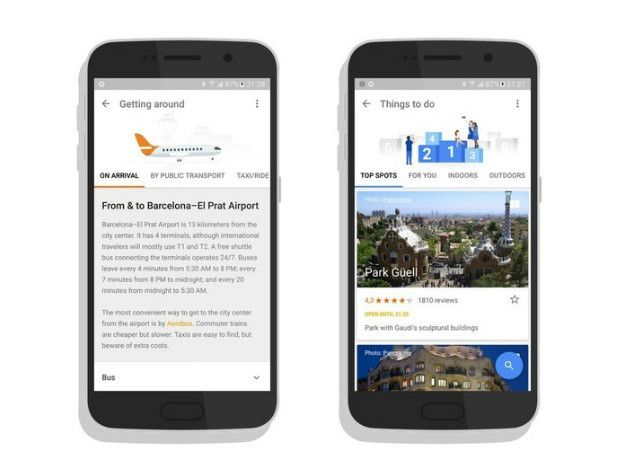

Google libera beta de novo aplicativo de viagens chamado Trips

3 de maio de 2016Objetivo do novo mecanismo SMTP STS é garantir que o tráfego criptografado de e-mails não fique vulnerável a ataques man-in-the-middle.

Os engenheiros de alguns dos maiores provedores de e-mail do mundo se juntaram para a melhorar a segurança do tráfego de e-mails pela Internet.

Projetado por engenheiros do Google, Microsoft, Yahoo, Comcast, LinkedIn e 1&1 Mail & Media Development & Technology, o SMTP Strict Transport Security é um novo mecanismo que permite aos provedores de e-mail definir políticas e regras para estabelecer comunicações criptografadas via e-mails.

O novo mecanismo foi definido em um rascunho que foi publicado no final da última semana para consideração como um padrão Internet Engineering Task Force (IETF).

O Simple Mail Transfer Protocol (SMTP), que é usado para transferir mensagens entre clientes de e-mail e servidores, assim como de um provedor para outro, data de 1982 e não foi criado com opções de criptografia.

Por essa razão, em 2002, uma extensão chamada STARTTLS foi adicionada ao protocolo como uma maneira para incluir TLS (Transport Layer Security) com conexões SMTP. Infelizmente, na década seguinte, a extensão não foi amplamente adotada, e o tráfego de e-mail trocada entre servidores permaneceu em grande parte sem criptografia.

Isso mudou após 2013, quando o ex-funcionário da NSA, Edward Snowden, vazou documentos secretos que revelavam um enorme esquema de espionagem pela Internet realizado por agências de segurança dos EUA, Reino Unido e outros países.

Em maio de 2014, o Facebook, que envia bilhões de e-mails de notificações para seus usuários diariamente, fez um teste e descobriu que 58% desses e-mails passavam por uma conexão criptografada com a STARTTLS. Um pouco depois, em agosto daquele ano, a taxa tinha subido para 95%.

No entanto, há um problema. Ao contrário do HTTPS, a STARTTLS permite o que é conhecido como criptografia oportunista. A extensão não valida os certificados digitais apresentados pelos servidores de e-mails, sob a presunção de que, mesmo que a identidade de um servidores não possa ser verificada, criptografar o tráfego ainda é melhor do que nada.

Isso significa que as conexões STARTTLS são vulneráveis a ataques “man-in-the-middle”, em que um hacker em posição de interceptar o tráfego poderia apresentar o autor do e-mail com qualquer certificado, mesmo um com “meia assinatura”, e será aceito, permitindo que o tráfego seja “descriptografado”. Além disso, as conexões são vulneráveis aos chamados ataques de downgrade de criptografia, em que a criptografia é simplesmente removida.

O novo padrão proposto SMTP Strict Transport Security (SMTP STS) resolve esses dois problemas. Em primeiro lugar, dá aos provedores de e-mail os meios para informar aos clientes conectados que o TLS está disponível e deve ser usado. Também diz para eles como o certificado apresentado deve ser validado e o que deve acontecer se uma conexão TLS não puder ser negociada com segurança.

Essas políticas do SMTP STS são definidas por meio de registros especiais de DNS adicionados ao nome de domínio do servidor do e-mail. O protocolo fornece mecanismos para os clientes validarem automaticamente essas políticas e informar quaisquer falhas.